Op dinsdag 27 juni, rond 14:30, verschijnen op Twitter de eerste meldingen over een nieuwe ransomware aanval. Via RTL Nieuws wordt gemeld dat ook een aantal grote bedrijven in Nederland het slachtoffer zijn geworden.

In eerste instantie lijkt het te gaan om een nieuw soort WannaCry aanval zoals die vorige maand wereldwijd plaatsvond, maar al snel werd duidelijk dat het hier om een variant van Petya ransomware gaat die in 2016 al werd gebruikt om computers te besmetten.

De WannaCry ransomware van afgelopen maand maakte gebruik van de EternalBlue exploit die door de NSA werd ontwikkeld en als gevolg van een datalek in de publiciteit is gekomen. De EternalBlue exploit maakt gebruik van kwetsbaarheden in het zogenaamde Server Message Block (SMBv1) protocol waardoor kwaadwillenden arbitraire code uit kunnen voeren op de doelmachine.

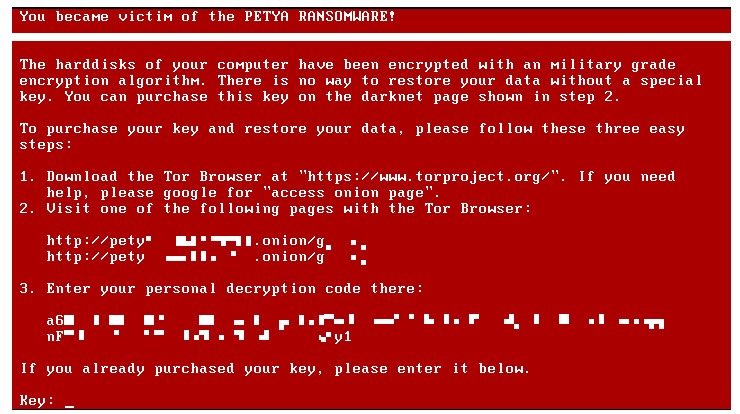

Petya is gericht op het misbruiken van kwetsbaarheden in het Windows besturingssysteem en infecteert de Master Boot Record (MBR) om vervolgens het NTFS bestandssysteem te versleutelen. Om de bestanden weer te ontsleutelen moet het slachtoffer een bepaald bedrag (vaak in Bitcoins) overmaken aan de maker van de ransomware.

Al snel werd gisteren de naam voor de nieuwe ransomware variant omgedoopt in NotPetya of Petna omdat het wel een aantal kenmerken heeft van Petya, maar ondertussen wel heel anders te werk gaat en daarmee als een geheel nieuwe ransomware versie kan worden gezien volgens onderzoekers. Petna maakt net als WannaCry ook gebruik van de EternalBlue exploit, maar probeert niet om gelijk computers over het gehele internet te scannen, maar in plaats daarvan alleen computers in het lokale netwerk. Organisaties die nog geen patches hadden geïnstalleerd voor de EternalBlue exploit, liepen gisteren een verhoogd risico om getroffen te worden door de Petna variant.

Wat Petna echter gevaarlijker maakt dan WannaCry is het feit dat het ook nog andere manieren (naast SMB) gebruikt om zich binnen het netwerk te verspreiden. Zo maakt het gebruik van ‘mimikatz’ om wachtwoorden die op een machine in het geheugen staan, te kunnen achterhalen. Wanneer hier een wachtwoord bij zit van een Domain Administrator zijn de gevolgen niet te overzien. Een andere tool die wordt gebruikt is PsExec waarmee acties op andere computers in het netwerk kunnen worden uitgevoerd. In dit geval wordt dit tool gebruikt om de ransomware naar nog meer machines te verspreiden. Voor ditzelfde doel wordt ook het Windows Management Instrumentation (WMI) tool gebruikt. Mede door het gebruik van dergelijke tooling kan Petna zich zo enorm snel verspreiden en is het daarmee ook gevaarlijker dan de WannaCry variant.

Hoe de initiële besmetting heeft plaatsgevonden was gisteren lang onduidelijk, maar onderzoekers kwamen op een gegeven moment een accounting software pakket (ME Doc) uit de Oekraïne op het spoor waarvan het update mechanisme was gehackt. Hierdoor konden de aanvallers de payload meesturen met een reguliere update om vervolgens de Petna ransomware binnen te halen.

Inmiddels is het e-mail adres waarop men via Bitcoins een bedrag over moest maken uit de lucht gehaald door de Mail Provider in Duitsland. Hierdoor is het voor slachtoffers dus niet meer mogelijk om na betaling hun bestanden weer ontsleuteld terug te krijgen. Het wordt overigens afgeraden om überhaupt tot betaling over te gaan zoals hieronder in onze tips nogmaals wordt aangegeven.

Tips om (gevolgen van) ransomware tegen te gaan:

- Installeer de laatst beschikbare (security) patches;

- Zorg voor goede backups en test regelmatig de restore procedure;

- Zorg voor goede, up-to-date Endpoint, Internet en Email Security oplossingen;

- Klik niet op links in e-mails waarvan de afzender onbekend is of e-mails die men niet verwacht;

- Betaal nooit losgeld. Op deze manier krijgen kwaadwillenden juist meer budget om nog betere software te schrijven en grotere aanvallen uit te voeren.